Deckhouse Kubernetes Platform в закрытом окружении

Доступно в редакциях SE, SE+, EE, CSE Lite, CSE Pro.

В Deckhouse Академии доступен для прохождения курс обучения «Установка Deckhouse Kubernetes Platform в закрытом окружении».

Презентация содержит основные этапы установки, которые предстоит пройти.

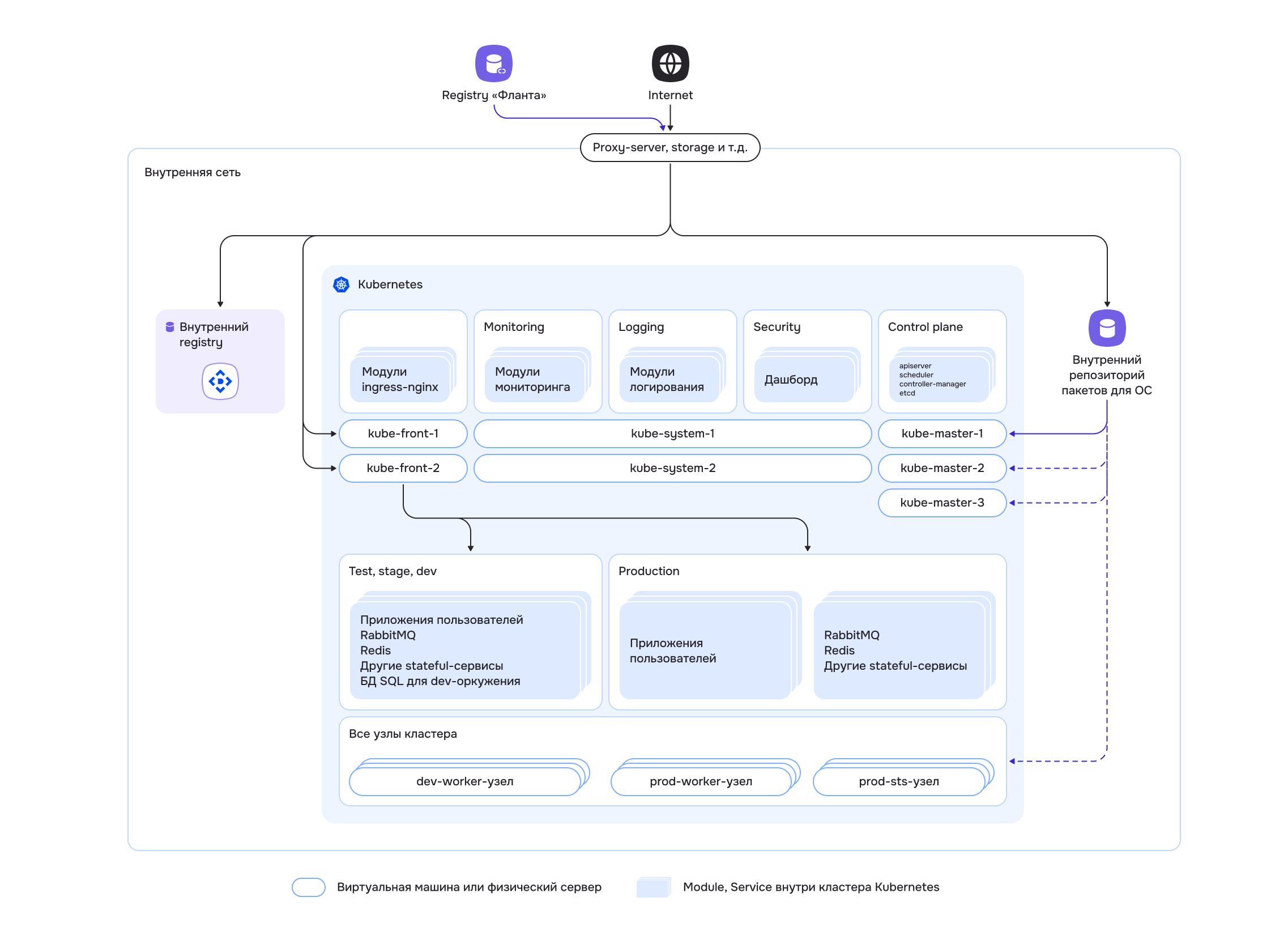

Схема развертывания

Данное руководство предлагает развертывание кластера Kubernetes с помощью Deckhouse в закрытом окружении, из которого нет прямого доступа к внешнему хранилищу образов контейнеров (registry.deckhouse.ru) или внешним репозиториям deb/rpm-пакетов.

Установка в закрытом окружении в целом аналогична установке на bare metal. Отличие только в некоторых дополнительных параметрах настройки.

Подробнее с установкой и обновлением DKP в закрытом окружении можно ознакомиться в руководствах «Установка DKP в закрытом окружении» и «Обновление DKP в закрытом окружении».

Схема развертывания Deckhouse в закрытом окружении:

Внутренний репозиторий пакетов ОС необходим для установки curl на узлах будущего кластера (при отсутствии возможности доступа к официальным репозиториям через прокси-сервер).

Что необходимо для установки

Персональный компьютер. Компьютер, с которого будет производиться установка. Он нужен только для запуска инсталлятора Deckhouse и не будет частью кластера.

-

Физический сервер или виртуальная машина для master-узла.

-

Физический сервер или виртуальная машина для worker-узла.

Требования аналогичны требованиям к master-узлу, но также зависят от характера запускаемой на узлах нагрузки.

В рекомендациях выше приведены минимальные ресурсы, необходимые для начального развёртывания кластера с одним master-узлом и одним worker-узлом. Такой конфигурации достаточно для ознакомительных целей, но для production-окружений она не подходит. Ознакомьтесь с рекомендациями по подготовке к production, рекомендациями по разметке и объему дисков и инструкцией по выбору типов и количества узлов кластера, а также ресурсов для них, в зависимости от ваших требований к эксплуатации будущего кластера.