Новая редакция продукта — соответствует требованиям технических условий и приказа ФСТЭК России № 76 от 2 июня 2020 года по 4-му уровню доверия

Первая платформа контейнеризации, сертифицированная ФСТЭК России

Сертификат ФСТЭК России

№4860 от 04.10.2024

на ПО Deckhouse Platform CSE

Запись в реестре российского ПО

оборонная и ракетно-космическая промышленность атомная энергетика топливно-энергетический комплекс финансовый сектор металлургия горнодобывающая промышленность здравоохранение наука транспорт химическая промышленность связь банки

операторы сотовой связи образовательные учреждения транспорт страховые компании ретейл и e-commerce интернет-провайдеры банки и финансовый сектор центры верификации данных государственные и муниципальные органы другое медицина

федеральные и региональные органы исполнительной власти органы государственной власти субъектов Российской Федерации министерства и ведомства органы местного самоуправления

критически важные объекты потенциально опасные объекты объекты повышенной опасности для жизни и здоровья людей объекты повышенной опасности для окружающей природной среды

1 До 1-й категории значимости включительно согласно приказу ФСТЭК России № 239 от 25 декабря 2017 г. «Об утверждении требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

2 В ИС до 1-го уровня защищённости включительно согласно приказу ФСТЭК России № 21 от 18 февраля 2013 г. «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

3 До 1-го класса защищённости включительно согласно приказу ФСТЭК России № 17 от 11 февраля 2013 г. «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» и методическому документу от 11 февраля 2014 г. «Меры защиты информации в государственных информационных системах».

4 До 1-го класса защищённости включительно согласно приказу ФСТЭК России № 31 от 14 марта 2014 г. «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды».

В рамках текущего сертификата на соответствие требованиям по безопасности информации к средствам контейнеризации (утверждены приказом ФСТЭК России № 118 от 4 июля 2022 г.) — по 4-му классу защиты; и требованиям по безопасности информации, устанавливающим уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий (утверждены приказом ФСТЭК России № 76 от 2 июня 2020 г.) — по 4-му уровню доверия

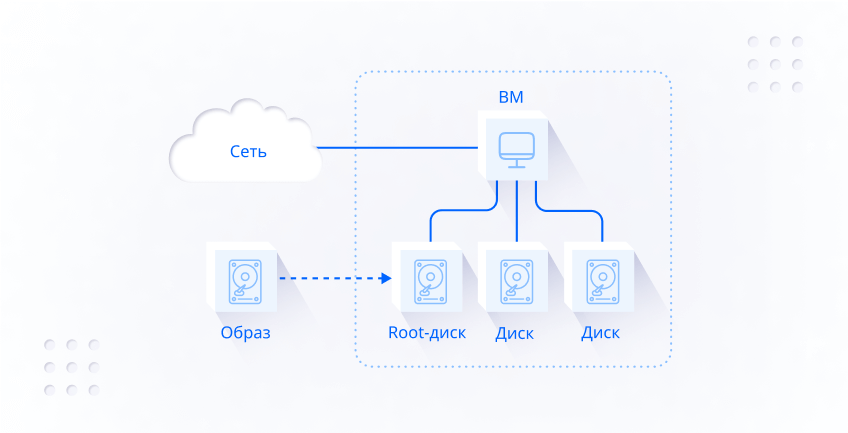

Расширение сертификата на соответствие требованиям к средствам виртуализации (утверждены приказом ФСТЭК России № 187 от 27 октября 2022 г.)

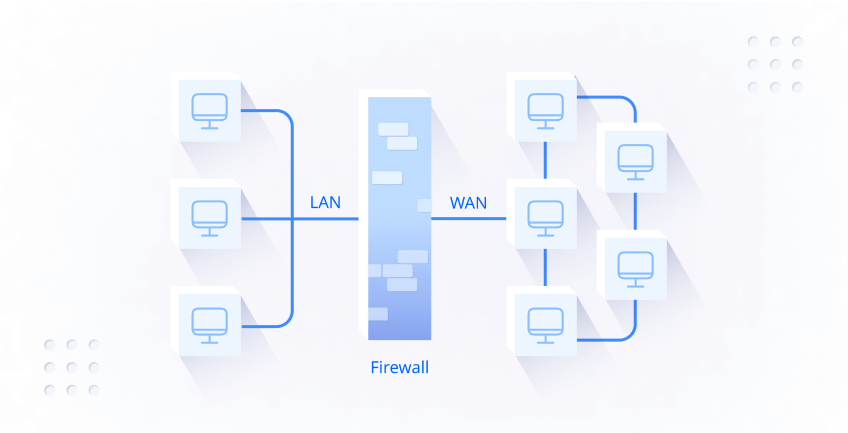

Расширение сертификата на соответствие требованиям к межсетевым экранам (утверждены приказом ФСТЭК России № 9 от 9 февраля 2016 г. и методическим документом «Профиль защиты межсетевых экранов типа «Б» четвёртого класса защиты»)

Наши специалисты проводят постоянный поиск уязвимостей и тестирование безопасности платформы. Если вы нашли уязвимость в Deckhouse Kubernetes Platform, пожалуйста, сообщите о ней, заполнив форму ниже.

Информация по вышедшим обновлениям DKP CSE с контрольными суммами, списком устранённых уязвимостей и документацией по каждой версии.

Новая редакция продукта — соответствует требованиям технических условий и приказа ФСТЭК России № 76 от 2 июня 2020 года по 4-му уровню доверия

Команда Deckhouse выпустила обновление для Deckhouse Kubernetes Platform Certified Security Edition

Команда Deckhouse и «Вебмониторэкс» подтвердили совместимость Deckhouse Kubernetes Platform с WAF-решением для защиты веб-приложений и API