Доступно в редакциях: CE, BE, SE, SE+, EE, CSE Lite (1.67), CSE Pro (1.67)

Стадия жизненного цикла модуля: General Availability

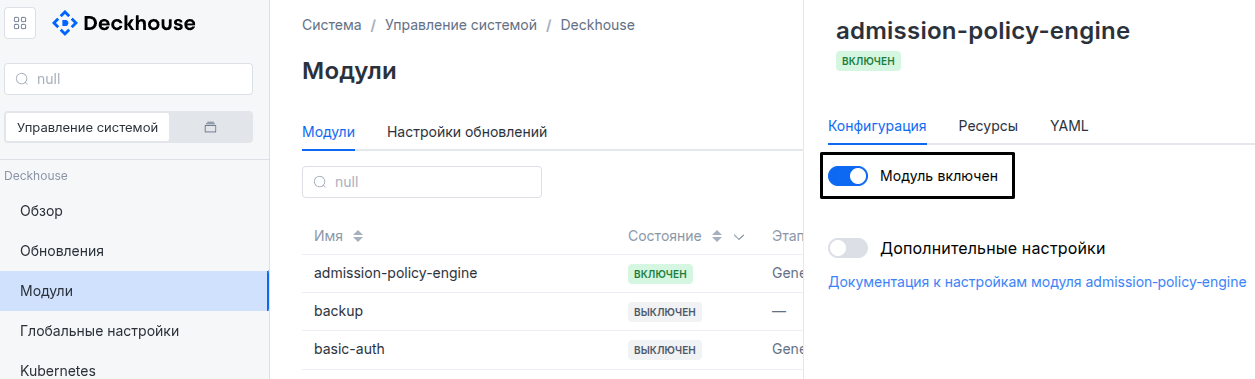

У модуля нет обязательных настроек.

В модуле реализовано 3 алерта.

Модуль включен по умолчанию в наборах модулей: Default, Managed.

Модуль выключен по умолчанию в наборе модулей Minimal.

Параметры

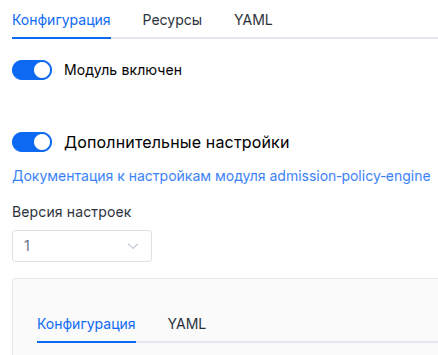

Версия схемы: 1

- объектsettings

- булевыйsettings.cleanupOrphanSecrets

Удалять Secret с сертификатом автоматически, если соответствующий ресурс Certificate удален из кластера.

По умолчанию:

falseПримеры:

cleanupOrphanSecrets: truecleanupOrphanSecrets: false - строкаsettings.cloudDNSServiceAccount

Service Account для Google Cloud из того же проекта с ролью Администратора DNS.

Пример:

cloudDNSServiceAccount: eyJzYSI6ICJhYmNkZWZnaEBzZXJ2aWNlYWNjb3VudC5jb20iLCAicHJvamVjdF9pZCI6ImFhYWFhIn0= - строкаsettings.cloudflareAPIToken

API Tokens позволяют использовать ключи, привязанные к определенным DNS-зонам.

Рекомендуется использовать API Tokens для более высокой безопасности, поскольку они имеют более строгие разрешения и могут быть легко отозваны.

Способ проверки того, что домены, указанные в ресурсе Certificate, для которых заказывается сертификат, находятся под управлением

cert-managerу DNS-провайдера Cloudflare. Проверка происходит путем добавления специальных TXT-записей для домена ACME DNS01 Challenge Provider.Пример:

cloudflareAPIToken: token - строкаsettings.cloudflareEmail

Почтовый ящик проекта, на который выдавались доступы для управления Cloudflare.

Пример:

cloudflareEmail: example@example.com - строкаsettings.cloudflareGlobalAPIKey

Cloudflare Global API key для управления DNS-записями.

Способ проверки того, что домены, указанные в ресурсе Certificate, для которых заказывается сертификат, находятся под управлением

cert-managerу DNS-провайдера Cloudflare. Проверка происходит путем добавления специальных TXT-записей для домена ACME DNS01 Challenge Provider.Пример:

cloudflareGlobalAPIKey: key - строкаsettings.digitalOceanCredentials

Access Token от Digital Ocean API, который можно создать в разделе

API.Пример:

digitalOceanCredentials: creds - булевыйsettings.disableLetsencrypt

Не создавать ClusterIssuer

letsencryptиletsencrypt-stagingв кластере (еслиtrue).Примеры:

disableLetsencrypt: truedisableLetsencrypt: false - строкаsettings.email

Email проекта, на который LetsEncrypt будет слать уведомления.

Пример:

email: example@example.com - булевыйsettings.enableCAInjector

Включить CAInjector. Он необходим только для инъекции CA-сертификатов в

ValidatingWebhookConfiguration,MutatingWebhookConfiguration,CustomResourceDefinitionиAPIService. Deckhouse не использует CAInjector, поэтому включать нужно только в том случае, если вы используете в своих сервисах пользовательские инъекции CA.По умолчанию:

falseПримеры:

enableCAInjector: trueenableCAInjector: false - строкаsettings.ingressClassHttp01

Имя

ingressClassиспользуемого для подтверждения владения доменом методом ACME HTTP-01. Если параметр не указан, то используетсяingressClassпо умолчанию.Пример:

ingressClassHttp01: nginx - целочисленныйsettings.maxConcurrentChallenges

Максимальное количество одновременных Challenges в статусе

ProcessingДопустимые значения:

0 <= XПример:

maxConcurrentChallenges: 25 - объектsettings.nodeSelector

Структура, аналогичная

spec.nodeSelectorпода Kubernetes.Если значение не указано или указано

false, будет использоваться автоматика.Пример:

nodeSelector: has-gpu: 'true' - объектsettings.recursiveSettings

Параметры использования рекурсивных DNS-серверов, которые применяются для проверки существования записи в DNS, перед запуском процесса подтверждения владения доменом методом ACME DNS-01.

Пример:

recursiveSettings: nameservers: - 8.8.8.8:53 - https://1.1.1.1 useOnlyRecursive: true- массив строкsettings.recursiveSettings.nameservers

Список рекурсивных DNS-серверов (IP:порт или HTTPS-URL).

- строкаЭлемент массива

Шаблон:

^(?:[0-9]{1,3}(?:\.[0-9]{1,3}){3}:\d{1,5}|https?://[^\s]+)$

- булевыйsettings.recursiveSettings.useOnlyRecursive

Если значение true, для проверки существования записи в DNS перед запуском процесса подтверждения владения доменом будут использоваться только указанные рекурсивные DNS-серверы.

По умолчанию:

false

- строкаsettings.route53AccessKeyID

Access Key ID пользователя с необходимыми правами.

Amazon Route53 IAM Policy для управления доменными записями домена.

Пример:

route53AccessKeyID: key_id - строкаsettings.route53SecretAccessKey

Secret Access Key пользователя с необходимыми правами для управления доменными записями домена.

Пример:

route53SecretAccessKey: secret - массив объектовsettings.tolerations

Структура, аналогичная

spec.tolerationsпода Kubernetes.Если значение не указано или указано

false, будет использоваться автоматика.Пример:

tolerations: - key: dedicated.deckhouse.io operator: Equal value: cert-manager- строкаsettings.tolerations.effect

- строкаsettings.tolerations.key

- строкаsettings.tolerations.operator

- целочисленныйsettings.tolerations.tolerationSeconds

- строкаsettings.tolerations.value