Доступно с ограничениями в редакциях: CE, BE, SE, SE+

Доступно без ограничений в редакциях: EE, CSE Lite (1.67), CSE Pro (1.67)

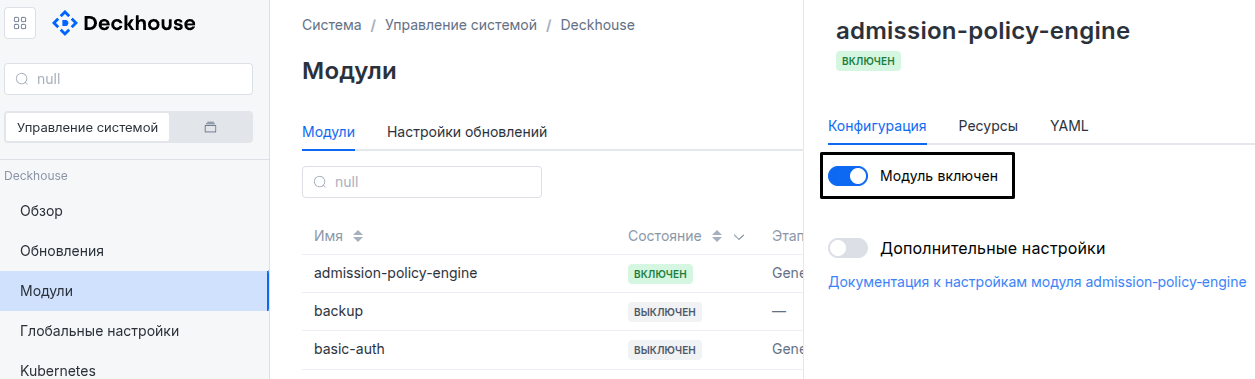

Стадия жизненного цикла модуля: General Availability

В модуле реализовано 4 алерта.

Модуль включен по умолчанию в наборах модулей: Default, Managed.

Модуль выключен по умолчанию в наборе модулей Minimal.

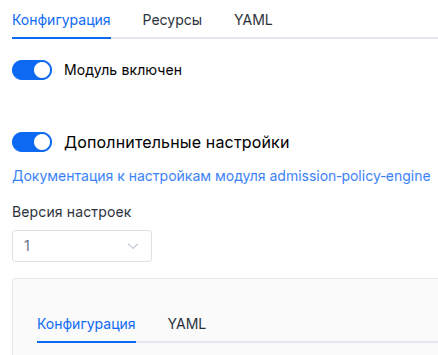

Параметры

Версия схемы: 1

- объектsettings

- объектsettings.denyVulnerableImages

Доступно в редакциях: EE, CSE Lite (1.67), CSE Pro (1.67)

Настройки trivy-провайдера.

Trivy-провайдер запрещает создание

Pod/Deployment/StatefulSet/DaemonSetс образами, которые имеют уязвимости в пространствах имен с лейбломsecurity.deckhouse.io/trivy-provider: "".- массив строкsettings.denyVulnerableImages.allowedSeverityLevels

Образы контейнеров, содержащие только уязвимости указанных уровней критичности, не будут запрещены.

- строкаЭлемент массива

Допустимые значения:

UNKNOWN,LOW,MEDIUM,HIGH,CRITICAL

- булевыйsettings.denyVulnerableImages.enabled

Включить trivy-провайдер.

По умолчанию:

false - массив объектовsettings.denyVulnerableImages.registrySecrets

Список дополнительных секретов приватных регистри.

По умолчанию для загрузки образов для сканирования используется секрет

deckhouse-registry.По умолчанию:

[]- строкаsettings.denyVulnerableImages.registrySecrets.name

Обязательный параметр

- строкаsettings.denyVulnerableImages.registrySecrets.namespace

Обязательный параметр

- строкаsettings.denyVulnerableImages.storageClass

Имя StorageClass для использования

trivy_provider.Если значение не указано, то будет использоваться StorageClass, согласно настройке глобального параметра storageClass.

Настройка глобального параметра

storageClassучитывается только при включении модуля. Изменение глобального параметраstorageClassпри включенном модуле не приведет к перезаказу диска.Внимание. Если указать значение, отличное от текущего (используемого в существующей PVC), диск будет перезаказан, и все данные удалятся.

Если указать

false, будет принудительно использоватьсяemptyDir.Примеры:

storageClass: ceph-ssdstorageClass: 'false'

- объектsettings.podSecurityStandards

Настройки политик Pod Security Standards (PSS).

- строкаsettings.podSecurityStandards.defaultPolicy

Определяет политику Pod Security Standards по умолчанию для всех несистемных пространств имен:

Privileged— политика без ограничений. Данная политика допускает эскалацию привилегий;Baseline— политика с минимальными ограничениями, ограничивающая использование эскалаций привилегий;Restricted— политика с максимальными ограничениями, соотвествущая актуальным рекомендациям по безопасному запуску приложений в кластере.

По умолчанию:

Baseline— при первичной установке Deckhouse версии v1.55 и выше;Privileged— при первичной установке Deckhouse версии ниже v1.55 (обновление Deckhouse в кластере на версию v1.55 и выше не меняет политику по умолчанию наBaseline).

Допустимые значения:

Privileged,Baseline,Restricted - строкаsettings.podSecurityStandards.enforcementAction

Действие, которое будет выполнено по результатам проверки ограничений:

- Deny — запрет;

- Dryrun — отсутствие действия. Применяется при отладке. Информацию о событии можно посмотреть в Grafana или консоли с помощью kubectl;

- Warn — аналогично

Dryrun, но дополнительно к информации о событии будет выведена информация о том, из-за какого ограничения (constraint) был бы запрет действия, если бы вместоWarnиспользовалсяDeny.

По умолчанию:

DenyДопустимые значения:

Warn,Deny,Dryrun - объектsettings.podSecurityStandards.policies

Определяет дополнительные параметры политик

- объектsettings.podSecurityStandards.policies.hostPorts

Настройки ограничения HostPort.

- массив объектовsettings.podSecurityStandards.policies.hostPorts.knownRanges

Список диапазонов портов, которые будут разрешены в привязке hostPort.

- целочисленныйsettings.podSecurityStandards.policies.hostPorts.knownRanges.max

- целочисленныйsettings.podSecurityStandards.policies.hostPorts.knownRanges.min