Стадия жизненного цикла модуля: General Availability

Доступно с ограничениями в редакциях: CE, BE

Доступно без ограничений в редакциях: SE, SE+, EE, CSE Lite (1.67), CSE Pro (1.67)

Требования

К версии Deckhouse: 1.71 и выше.

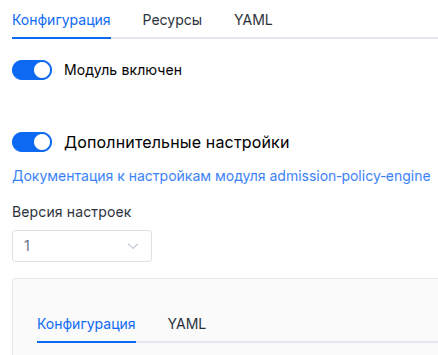

Параметры

Версия схемы: 1

-

-

булевыйsettings.allowAnyoneToRuleTheClusterПараметр устарелЭтот параметр ни на что не влияет и в будущих релизах будет удален. Раньше он отключал проверку токена пользователя, за счет чего права пользователя игнорировались, и в интерфейсе console был доступен максимум привелегий.

По умолчанию:

false -

объектsettings.authДоступ к web-интерфейсу

По умолчанию:

{}-

массив строкsettings.auth.allowedUserGroups

Массив групп, пользователям которых разрешен доступ к веб-интерфейсу.

Используется, если включен модуль user-authn или задан параметр

externalAuthentication.Внимание! При использовании совместно с модулем user-authn необходимо также добавить разрешенные группы в соответствующее поле в настройках DexProvider.

-

объектsettings.auth.externalAuthentication

Параметры для подключения внешней аутентификации (используется механизм Nginx Ingress external-auth, работающий на основе модуля Nginx auth_request.

Внешняя аутентификация включается автоматически, если включен модуль user-authn.

-

строкаsettings.auth.externalAuthentication.authSignInURLURL, куда будет перенаправлен пользователь для прохождения аутентификации (если сервис аутентификации вернул код ответа HTTP, отличный от 200).

-

строкаsettings.auth.externalAuthentication.authURLURL сервиса аутентификации. Если пользователь прошел аутентификацию, сервис должен возвращать код ответа HTTP 200.

-

булевыйsettings.auth.externalAuthentication.useBearerTokens

Токены авторизации. Консоль должна работать с Kubernetes API от имени пользователя (сервис аутентификации при этом должен обязательно возвращать в своих ответах HTTP-заголовок Authorization, в котором должен быть bearer-token – именно под этим токеном консоль будет производить запросы к API-серверу Kubernetes).

- Значение по умолчанию:

true.

Важно! Из соображений безопасности этот режим работает только если

https.mode(глобальный или в модуле) не установлен в значениеDisabled. - Значение по умолчанию:

-

-

строкаsettings.auth.passwordПараметр устарел

Этот параметр ни на что не влияет и в будущих релизах будет удален.

Раньше он использовался для HTTP-авторизации для пользователя

admin, если не был включен модуль user-authn или не был задан параметрexternalAuthentication.Теперь внешняя аутентификация обязательна для корректной работы модуля.

-

строкаsettings.auth.sessionTTL

Время сессии пользователя, через которое он будет разлогинен.

Задается с окончанием

sдля секунд,mдля минут илиhдля часов.По умолчанию:

24h -

массив строкsettings.auth.whitelistSourceRanges

Список адресов в формате CIDR, которым разрешено проходить аутентификацию.

Если параметр не указан, аутентификацию разрешено проходить без ограничения по IP-адресу.

Пример:

whitelistSourceRanges: - 1.1.1.1/32

-

-

целочисленныйsettings.externalWebsocketPortВнешний порт для запросов по протоколу Websocket. Если WebSocket трафик проходит через прокси-сервер перед достижением бэкенда. Фронтенд-приложение будет использовать это для подключения к прокси-серверу.

Допустимые значения:

1 <= X <= 65535 -

булевыйsettings.highAvailability

Ручное управление режимом отказоустойчивости.

По умолчанию режим отказоустойчивости определяется автоматически. Подробнее про режим отказоустойчивости.

Примеры:

highAvailability: truehighAvailability: false -

объектsettings.https

Тип сертификата используемого для веб-интерфейса.

При использовании этого параметра полностью переопределяются глобальные настройки

global.modules.https.Примеры:

customCertificate: secretName: foobar mode: CustomCertificatecertManager: clusterIssuerName: letsencrypt mode: CertManager-

объектsettings.https.certManager

-

строкаsettings.https.certManager.clusterIssuerName

Тип ClusterIssuer’а, используемого для заказа SSL-сертификата.

В данный момент доступны

letsencrypt,letsencrypt-staging,selfsigned, но возможно определить свои.По умолчанию:

letsencrypt

-

-

объектsettings.https.customCertificate

По умолчанию:

{}-

строкаsettings.https.customCertificate.secretName

Имя Secret’а в пространстве имен d8-system, который будет использоваться для веб-интерфейса.

Secret должен быть в формате kubernetes.io/tls.

По умолчанию:

false

-

-

строкаsettings.https.mode

Режим работы HTTPS:

Disabled— доступ только по HTTP. Внимание! Данный режим не поддерживается. HTTPS обязателен для корректной работы модуля. Если HTTPS отключен, веб-интерфейс модуля будет недоступен.CertManager— доступ по HTTPS с заказом сертификата согласно ClusterIssuer’у, заданному в параметреcertManager.clusterIssuerName. Подробнее.CustomCertificate— доступ по HTTPS с использованием сертификата из пространства именd8-system.OnlyInURI— доступ по HTTP, подразумевая, что перед веб-интерфейсом стоит внешний HTTPS-балансер, который терминирует HTTPS, и все ссылки в user-authn будут генерироваться с HTTPS-схемой. Балансировщик должен обеспечивать перенаправление с HTTP на HTTPS.

Допустимые значения:

Disabled,CertManager,CustomCertificate,OnlyInURI

-

-

строкаsettings.ingressClass

Класс Ingress-контроллера, который используется для веб-интерфейса.

Опциональный параметр, по умолчанию используется глобальное значение

modules.ingressClass.Шаблон:

^[a-z0-9]([-a-z0-9]*[a-z0-9])?(\.[a-z0-9]([-a-z0-9]*[a-z0-9])?)*$Пример:

ingressClass: nginx -

объектsettings.nodeSelector

Структура, аналогичная

spec.nodeSelectorпода Kubernetes.Если ничего не указано или указано

false, будет использоваться автоматика.Пример:

disktype: ssd -

массив объектовsettings.tolerations

Структура, аналогичная

spec.tolerationsпода Kubernetes.Если ничего не указано или указано

false, будет использоваться автоматика.Пример:

tolerations: - effect: NoSchedule key: key1 operator: Equal value: value1-

строкаsettings.tolerations.effect

-

строкаsettings.tolerations.key

-

строкаsettings.tolerations.operator

-

целочисленныйsettings.tolerations.tolerationSeconds

-

строкаsettings.tolerations.value

-

-