Стадия жизненного цикла модуля: General Availability

Доступно в редакциях: EE, CSE Lite (1.67), CSE Pro (1.67)

Требования

К версии Deckhouse: 1.75 и выше.

Параметры

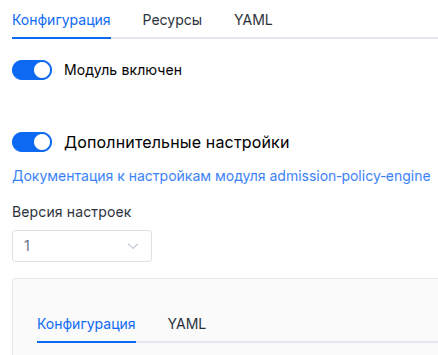

Версия схемы: 1

-

-

массив объектовsettings.additionalRegistryCA

Список корневых сертификатов (CA) приватных хранилищ образов контейнеров (container registry).

Если требуется указать несколько сертификатов, они перечисляются последовательно, без дополнительных переносов строк.

Пример:

additionalRegistryCA: - name: example CA ca: | -----BEGIN CERTIFICATE----- ................. -----END CERTIFICATE----- - name: CA with intermediate CA ca: | -----BEGIN CERTIFICATE----- ................. -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- ................. -----END CERTIFICATE------

строкаsettings.additionalRegistryCA.ca

-

строкаsettings.additionalRegistryCA.name

-

-

массив строкsettings.additionalVulnerabilityReportFieldsСписок дополнительных полей из базы уязвимостей, добавляемых к отчетам об уязвимостях (VulnerabilityReport).

Пример:

additionalVulnerabilityReportFields: - Class - Target -

объектsettings.denyVulnerableImages

Настройки оператора trivy.

Оператор запрещает создание

Pod/Deployment/StatefulSet/DaemonSetс образами, которые имеют уязвимости в пространствах имен с лейбломsecurity.deckhouse.io/trivy-provider: "".По умолчанию:

{}-

массив строкsettings.denyVulnerableImages.allowedSeverityLevelsОбразы контейнеров, содержащие только уязвимости указанных уровней критичности, не будут запрещены.

-

строкаsettings.denyVulnerableImages.allowedSeverityLevels.Элемент массива

Допустимые значения:

UNKNOWN,LOW,MEDIUM,HIGH,CRITICAL

-

-

булевыйsettings.denyVulnerableImages.enabledЗапретить использование уязвимых образов в пространствах имен, имеющих лейбл

security.deckhouse.io/trivy-provider: "".По умолчанию:

false -

массив объектовsettings.denyVulnerableImages.registrySecrets

Список дополнительных секретов приватных регистри.

По умолчаниюю для загрузки образов для сканирования используется секрет

deckhouse-registry.По умолчанию:

[]-

строкаsettings.denyVulnerableImages.registrySecrets.name

-

строкаsettings.denyVulnerableImages.registrySecrets.namespace

-

-

-

булевыйsettings.disableSBOMGeneration

Отключает генерацию отчетов SBOM.

Внимание. При установке значения “true”, все текущие отчеты SBOM в кластере удаляются (очистка выполняется один раз).

По умолчанию:

falseПримеры:

disableSBOMGeneration: truedisableSBOMGeneration: false -

булевыйsettings.insecureDbRegistryРазрешает Trivy скачивать базы данных уязвимостей, используя недоверенные HTTPS-подключения (не прошедшие проверку TLS-сертификата) или подключения по HTTP.

По умолчанию:

falseПримеры:

insecureDbRegistry: trueinsecureDbRegistry: false -

массив строкsettings.insecureRegistriesСписок адресов хранилищ образов контейнеров (container registry), к которым разрешены недоверенные HTTPS-подключения (не прошедшие проверку TLS-сертификата) и подключения по HTTP.

Пример:

insecureRegistries: - my.registry.com - http-only.registry.io -

булевыйsettings.linkCVEtoBDUВключить конвертацию отчетов уязвимостей. Заменяет уязвимости из базы CVE на данные из базы BDU и выводит их в отчете.

По умолчанию:

falseПримеры:

linkCVEtoBDU: truelinkCVEtoBDU: false -

объектsettings.nodeSelector

Опциональный селектор для компонентов

operator-trivyи заданий сканирования (Jobs).Структура, аналогичная

spec.nodeSelectorпода Kubernetes.Если значение не указано или указано

false, будет использоваться автоматика.Пример:

disktype: ssd -

массив строкsettings.reportResourceLabels

Список дополнительных меток маркировки отчетов (VulnerabilityReport) Trivy.

Значения этих меток будут соответствовать значениям меток сканируемых ресурсов.

Примеры:

reportResourceLabels: appreportResourceLabels: env -

массив строкsettings.severitiesФильтрация отчетов уязвимостей по уровню их критичности.

Примеры:

severities: UNKNOWNseverities: CRITICAl-

строкаsettings.severities.Элемент массива

Допустимые значения:

UNKNOWN,LOW,MEDIUM,HIGH,CRITICAL

-

-

строкаsettings.storageClass

Имя StorageClass, который будет использоваться по умолчанию в кластере.

Если значение не указано, то будет использоваться StorageClass, согласно настройке глобального параметра storageClass.

Настройка глобального параметра

storageClassучитывается только при включении модуля. Изменение глобального параметраstorageClassпри включенном модуле не приведет к перезаказу диска.Внимание. Если указать значение, отличное от текущего (используемого в существующей PVC), диск будет перезаказан, и все данные удалятся.

Если указать

false, будет принудительно использоватьсяemptyDir.Примеры:

storageClass: ceph-ssdstorageClass: "false" -

массив объектовsettings.tolerations

Опциональные tolerations для компонентов

operator-trivyи заданий сканирования (Jobs).Структура, аналогичная

spec.tolerationsпода Kubernetes.Если значение не указано или указано

false, будет использоваться автоматика.Пример:

effect: NoSchedule key: key1 operator: Equal value: value1-

строкаsettings.tolerations.effect

-

строкаsettings.tolerations.key

-

строкаsettings.tolerations.operator

-

целочисленныйsettings.tolerations.tolerationSeconds

-

строкаsettings.tolerations.value

-

-