Доступно в редакциях: CE, BE, SE, SE+, EE

Стадия жизненного цикла модуля: General Availability

В модуле реализовано 9 алертов.

Модуль не включен по умолчанию в каком-либо наборе модулей.

Конверсии

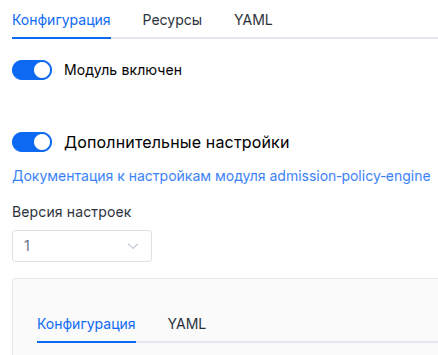

Модуль настраивается с помощью ресурса ModuleConfig, схема которого содержит номер версии. При применении в кластере старой версии схемы ModuleConfig выполняются автоматические преобразования. Чтобы обновить версию схемы ModuleConfig вручную, необходимо последовательно для каждой версии выполнить следующие действия :

- Обновление из версии 1 в 2:

Описание конверсии отсутствует.

Параметры

Версия схемы: 2

- объектsettings

- объектsettings.auth

Опции, связанные с аутентификацией или авторизацией в приложении.

- массив строкsettings.auth.allowedUserEmails

Массив адресов электронной почты, пользователям которых разрешен доступ к веб-интерфейсу.

Используется, если включен модуль

user-authnили задан параметрexternalAuthentication. - массив строкsettings.auth.allowedUserGroups

Массив групп пользователей с доступом в панель администратора OpenVPN.

Используется, если включен модуль user-authn или параметр externalAuthentication.

Внимание! При использовании совместно с модулем user-authn необходимо также добавить разрешенные группы в соответствующее поле в настройках DexProvider.

- объектsettings.auth.externalAuthentication

Параметры для подключения внешней аутентификации (используется механизм Ingress NGINX external-auth, работающий на основе модуля Nginx auth_request.

Внешняя аутентификация включается автоматически, если включен модуль user-authn.

- строкаsettings.auth.externalAuthentication.authSignInURL

URL, куда будет перенаправлен пользователь для прохождения аутентификации (если сервис аутентификации вернул код ответа HTTP, отличный от 200).

- строкаsettings.auth.externalAuthentication.authURL

URL сервиса аутентификации. Если пользователь прошел аутентификацию, сервис должен возвращать код ответа HTTP 200.

- массив строкsettings.auth.whitelistSourceRanges

Список адресов в формате CIDR, которым разрешено проходить аутентификацию для доступа в OpenVPN.

- целочисленныйsettings.clientCertExpirationDays

Срок действия клиентского сертификата для OpenVPN в днях. Указывает количество дней, на которое будет выпущен клиентский сертификат, сгенерированный с помощью EasyRSA.

Срок действия клиентского сертификата может быть не менее 1 дня и не более 10 лет.

По умолчанию:

3650Допустимые значения:

1 <= X <= 3650 - строкаsettings.externalHost

IP-адрес или домен, по которому клиенты подключаются к OpenVPN-серверу.

По умолчанию используются данные из сервиса с именем

openvpn-external. - строкаsettings.externalIP

IP-адрес одного из узлов кластера, который будет использоваться для подключения клиентов OpenVPN.

Требуется только при использовании инлета

ExternalIP. - целочисленныйsettings.externalPort

Порт, который вывешивается наружу на

externalIPили балансировщике.По умолчанию:

5416 - булевыйsettings.highAvailability

Ручное управление режимом отказоустойчивости.

По умолчанию режим отказоустойчивости определяется автоматически. Подробнее про режим отказоустойчивости.

- целочисленныйsettings.hostPort

Порт для подключения к OpenVPN-серверу, который будет доступен на узле, на котором запущен под OpenVPN.

Параметр доступен при выборе инлета

HostPort.По умолчанию:

5416 - объектsettings.https

Тип сертификата, используемого для панели администратора OpenVPN.

При использовании этого параметра полностью переопределяются глобальные настройки

global.modules.https.- объектsettings.https.certManager

- строкаsettings.https.certManager.clusterIssuerName

ClusterIssuer, используемый для панели администратора OpenVPN.

Доступны

letsencrypt,letsencrypt-staging,selfsigned, но вы можете определить свои.По умолчанию:

letsencrypt

- объектsettings.https.customCertificate

- строкаsettings.https.customCertificate.secretName

Имя Secret’а в пространстве имен

d8-system, который будет использоваться для панели администратора OpenVPN (данный Secret должен быть в формате kubernetes.io/tls).По умолчанию:

false

- строкаsettings.https.mode

Режим работы HTTPS:

CertManager— панель администратора OpenVPN будет работать по HTTPS, самостоятельно заказывая сертификат с помощью ClusterIssuer, заданного в параметреcertManager.clusterIssuerName;CustomCertificate— панель администратора OpenVPN будет работать по HTTPS, используя сертификат из пространства именd8-system;Disabled— панель администратора OpenVPN будет работать только по HTTP;OnlyInURI— панель администратора OpenVPN будет работать по HTTP (подразумевая, что перед ней стоит внешний HTTPS-балансировщик, который терминирует HTTPS) и все ссылки в user-authn будут генерироваться с HTTPS-схемой. Балансировщик должен обеспечивать перенаправление с HTTP на HTTPS.

Допустимые значения:

Disabled,CertManager,CustomCertificate,OnlyInURI

- строкаsettings.ingressClass

Класс Ingress-контроллера, который используется для панели администратора OpenVPN.

По умолчанию используется глобальное значение

modules.ingressClass.Шаблон:

^[a-z0-9]([-a-z0-9]*[a-z0-9])?(\.[a-z0-9]([-a-z0-9]*[a-z0-9])?)*$ - строкаsettings.inlet

Способы подключения из внешнего мира.

Поддерживаются следующие инлеты:

ExternalIP— когда имеются узлы с публичными IP-адресами. Используется в комбинации с параметромexternalIP;LoadBalancer— для всех облачных провайдеров и их схем размещения, в которых поддерживается заказ LoadBalancer’ов;HostPort— порт сервера OpenVPN будет доступен на узле, на котором находится под. За выбор порта отвечает параметрhostPort;Direct— для нестандартных случаев. В пространстве именd8-openvpnнеобходимо создать сервис с именемopenvpn-external, который отправляет трафик в под с лейбломapp: openvpnна порт с именемovpn-tcp(или просто 1194). Из этого сервиса парситсяexternalIP, IP-адрес балансировщика или его host. Если ничего этого нет, необходимо указать параметрexternalHost.

Допустимые значения:

ExternalIP,LoadBalancer,HostPort,Direct - объектsettings.loadBalancer

Секция опциональных настроек для инлета

LoadBalancer.- объектsettings.loadBalancer.annotations

Аннотации, которые будут проставлены сервису для гибкой настройки балансировщика.

Внимание! Модуль не учитывает особенности указания аннотаций в различных облаках. Если аннотации для заказа балансировщика применяются только при создании сервиса, для обновления подобных параметров вам необходимо будет выключить и включить модуль.

- массив строкsettings.loadBalancer.sourceRanges

Список адресов в формате CIDR, которым разрешен доступ на балансировщик.

Облачный провайдер может не поддерживать данную опцию и игнорировать ее.

- объектsettings.nodeSelector

Структура, аналогичная

spec.nodeSelectorпода Kubernetes.Если значение не указано или указано

false, будет использоваться автоматика. - булевыйsettings.pmacctEnabled

Включить логирование пользовательской активности через VPN в JSON-формате.

Все соединения внутри

tun-интерфейсов будут собраны черезlibpcapи записаны в лог в виде{"event_type": "purge", "ip_src": "172.25.175.10", "ip_dst": "10.222.0.10", "port_src": 32172, "port_dst": 53, "ip_proto": "udp", "packets": 1, "bytes": 53}.По умолчанию:

false - булевыйsettings.pushDefaultGatewayToClient

Направить весь трафик клиентов через VPN. У клиентов при подключении будет добавлен маршрут по умолчанию через VPN-туннель.

По умолчанию:

false - строкаsettings.pushToClientDNS

Адрес DNS-сервера, который отправляется клиентам при подключении.

По умолчанию используется IP-адрес сервиса

kube-system/kube-dns. - массив строкsettings.pushToClientRoutes

Список маршрутов, которые отправляются клиентам при подключении.

По умолчанию генерируется автоматически из локальной сети кластера, сервисной подсети и подсети подов.

Пример:

pushToClientRoutes: - 172.25.176.0/24 - 172.25.178.0/255.255.255.0 - массив строкsettings.pushToClientSearchDomains

Список доменов поиска, которые отправляются клиентам при подключении.

По умолчанию используется значение из переменной

global.discovery.clusterDomain. - булевыйsettings.tcpEnabled

По умолчанию:

true - массив объектовsettings.tolerations

Структура, аналогичная

spec.tolerationsпода Kubernetes.Если значение не указано или указано

false, будет использоваться автоматика.- строкаsettings.tolerations.effect

- строкаsettings.tolerations.key

- строкаsettings.tolerations.operator

- целочисленныйsettings.tolerations.tolerationSeconds

- строкаsettings.tolerations.value

- строкаsettings.tunnelNetwork

Подсеть, используемая для туннеля OpenVPN-сервера.

По умолчанию:

172.25.175.0/24Примеры:

tunnelNetwork: 172.25.175.0/24tunnelNetwork: 172.25.178.0/255.255.255.0 - булевыйsettings.udpEnabled

По умолчанию:

false

Аутентификация

По умолчанию используется модуль user-authn. Также можно настроить аутентификацию с помощью параметра externalAuthentication. Если эти варианты отключены, модуль включит базовую аутентификацию со сгенерированным паролем.

Чтобы просмотреть сгенерированный пароль, выполните команду:

d8 k -n d8-system exec svc/deckhouse-leader -c deckhouse -- deckhouse-controller module values openvpn -o json | jq '.openvpn.internal.auth.password'

Чтобы сгенерировать новый пароль, удалите ресурс Secret:

d8 k -n d8-openvpn delete secret/basic-auth

Параметр auth.password больше не поддерживается.